FTK Imager es una de las herramientas forenses más utilizadas para capturar y analizar datos de discos duros, USBs y otros dispositivos de almacenamiento. En este artículo veremos cómo crear una imagen forense de un disco y cómo montarla posteriormente para examinar su contenido sin alterar los datos originales.

Esta guía es ideal para estudiantes de ciberseguridad, analistas forenses o cualquier persona que quiera aprender a trabajar con evidencia digital de forma segura.

Requisitos previos

- Tener instalado FTK Imager en tu equipo.

- Conectar el disco o dispositivo que deseas analizar.

- Ejecutar FTK Imager como administrador.

Paso 1: Crear una imagen forense

1. Abre FTK Imager.

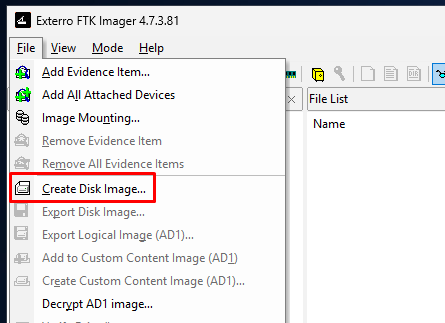

2. Ve al menú File > Create Disk Image.

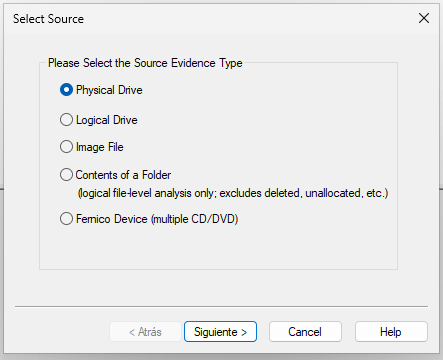

3. Selecciona el tipo de fuente:

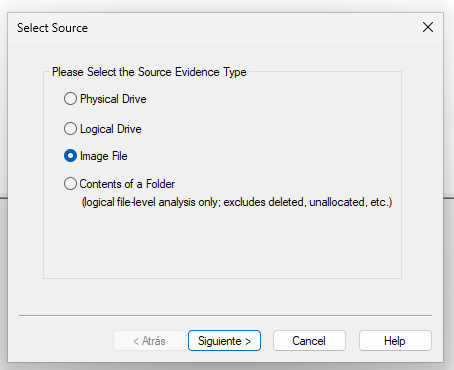

Esta pantalla de FTK Imager se llama Select Source y es el primer paso al crear una imagen forense. Aquí debes elegir qué tipo de evidencia digital vas a capturar. Estas son las opciones:

- Physical Drive (seleccionado en la imagen):

- Copia el disco físico completo, incluyendo todas las particiones, sectores no asignados y espacio libre.

- Es la opción recomendada si necesitas un duplicado exacto del dispositivo.

- Ideal para análisis forense completo.

- Logical Drive:

- Solo copia una partición específica, no incluye sectores sin asignar ni espacio libre.

- Más rápido, pero menos completo. Útil para casos donde solo importa una unidad concreta (por ejemplo, C:).

- Image File:

- Permite montar una imagen forense que ya hayas creado previamente para revisarla o exportar archivos desde ella.

- Contents of a Folder:

- Analiza únicamente el contenido de una carpeta (no incluye archivos borrados ni espacio libre).

- Es útil si solo necesitas hacer un snapshot de una ubicación específica.

- FEMICO Device (multiple CD/DVD):

- Para analizar dispositivos ópticos como CDs o DVDs múltiples conectados.

En la mayoría de casos forenses reales o simulaciones educativas, lo más útil es Physical Drive si quieres una copia fiel del disco, incluyendo todo lo que ya no se ve a simple vista.

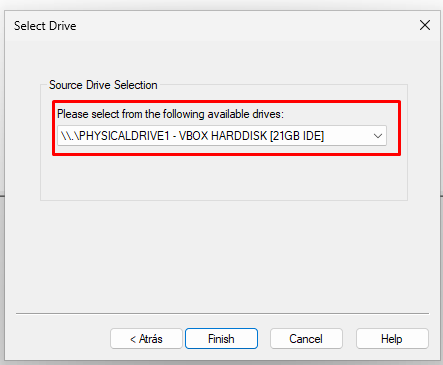

4. Elige el dispositivo y haz clic en «Finish».

Esta pantalla es Select Drive, y aparece justo después de elegir «Physical Drive» como tipo de evidencia. Aquí se te pide seleccionar el disco físico del que quieres crear la imagen.

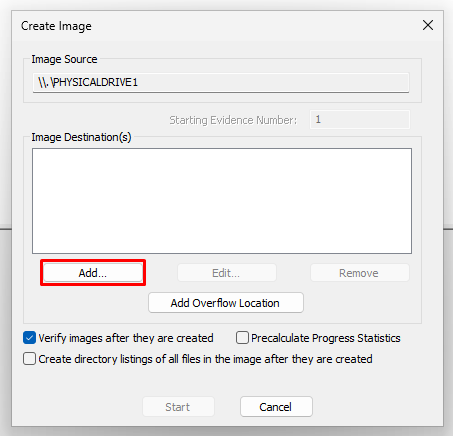

5. Pulsa en «Add» para configurar el destino:

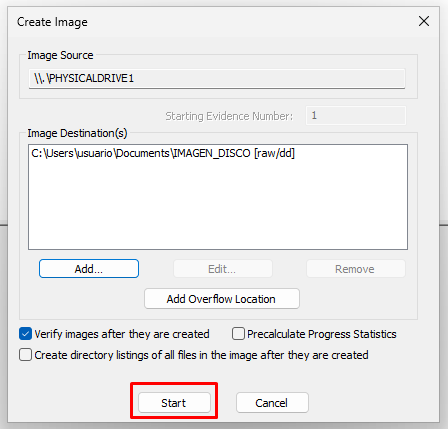

En esta pantalla, Create Image, vas a definir dónde y en qué formato se va a guardar la imagen forense del disco que seleccionaste antes.

- Tipo de imagen: Raw (dd) o E01 (recomendado).

- Introduce datos básicos del caso.

- Define la ruta de salida y nombre del archivo.

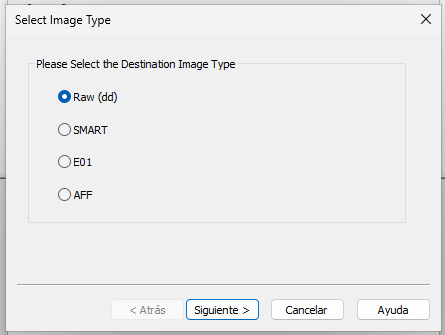

En esta pantalla seleccionas el formato de la imagen forense que vas a crear. Cada opción tiene un uso específico:

- Raw (dd) (seleccionada por defecto)

- Crea una copia bit a bit exacta del disco en un archivo

.ddo.img. - Es el formato más simple, sin compresión ni metadatos.

- Ideal para compatibilidad con muchas herramientas de análisis.

- Crea una copia bit a bit exacta del disco en un archivo

- SMART

- Formato propietario usado por la herramienta Smart de ASRData.

- Incluye compresión y metadatos.

- Se usa menos, salvo en entornos donde esta herramienta es estándar.

- E01

- El más común en informática forense profesional.

- Formato de EnCase: incluye compresión, segmentación, verificación y metadatos.

- Recomendado si vas a usar la imagen para análisis completo.

- AFF

- Advanced Forensic Format, abierto y diseñado para flexibilidad.

- Soporta metadatos, compresión y firmas.

- Menos usado en entornos de formación o uso básico.

Para algo simple y compatible, puedes dejar Raw (dd). Si buscas algo más profesional y ligero en espacio, usa E01.

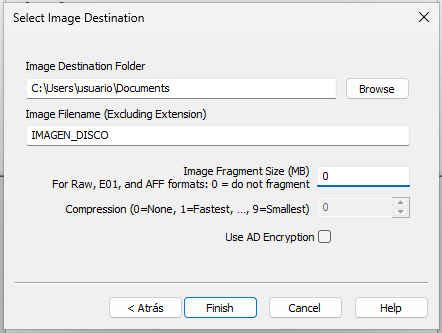

En esta pantalla defines dónde se guardará la imagen forense, qué nombre tendrá y cómo se comportará el archivo resultante.

- Image Destination Folder

- Carpeta donde se guardará la imagen.

- Puedes hacer clic en “Browse” para elegir otra ubicación.

- Image Filename (Excluding Extension)

- Nombre base del archivo de imagen.

- No pongas la extensión manualmente. El programa la añade según el tipo (ej.

.dd,.E01).

- Image Fragment Size (MB)

- Divide la imagen en fragmentos de tamaño fijo (por ejemplo, 650MB para grabar en CD).

- 0 = no fragmentar (recomendado).

- Compression (solo para E01 o AFF)

- Nivel de compresión de 0 a 9 (0 = sin compresión, 9 = máxima compresión).

- Mejora el uso de espacio pero puede ralentizar el proceso.

- Use AD Encryption

- Encripta la imagen usando funciones propias de AccessData.

- Solo útil en entornos corporativos con sus herramientas.

6. Haz clic en «Start» para comenzar el proceso. Al finalizar, verás los hashes generados.

- Verify images after they are created

- FTK Imager comprobará automáticamente que la imagen generada es idéntica al disco original.

- Recomendado activado para asegurar la integridad.

- Precalculate Progress Statistics

- Calcula el progreso estimado antes de empezar.

- Puede retrasar un poco el inicio, pero no afecta el resultado final.

- Create directory listings of all files in the image after they are created

- Genera un listado de todos los archivos encontrados en la imagen.

- Útil para análisis posteriores, aunque puede aumentar el tiempo de procesamiento.

Haz clic en “Start” para comenzar el proceso de creación de imagen forense.

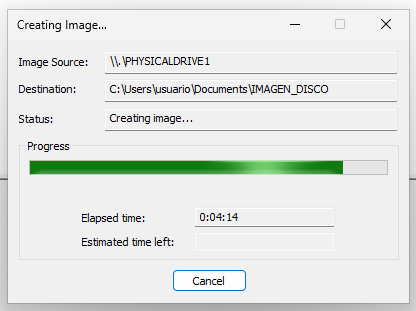

Se mostrará una barra de progreso y al finalizar verás un mensaje de confirmación.

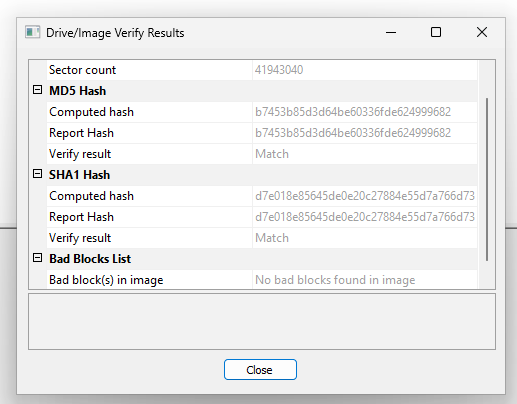

Esta ventana muestra el resultado final del proceso de creación de imagen de disco en FTK Imager. Aquí se valida que la imagen forense es exacta al original.

- MD5 Hash y SHA1 Hash

- Se muestran dos columnas:

- Computed hash: el hash que FTK Imager calculó a partir de la imagen.

- Report hash: el hash que se esperaba según el proceso de creación.

- Verify result: Match ➜ Esto significa que no hubo alteraciones. ¡Todo correcto!

- Se muestran dos columnas:

- Bad Blocks List

- Aquí FTK verifica si el disco tenía sectores dañados.

- En este caso: No bad blocks found in image ➜ No se encontraron errores físicos en el disco fuente.

Haz clic en “Close” para cerrar esta ventana.

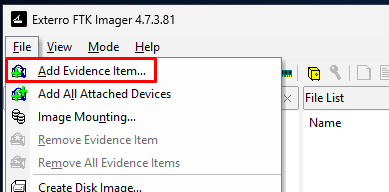

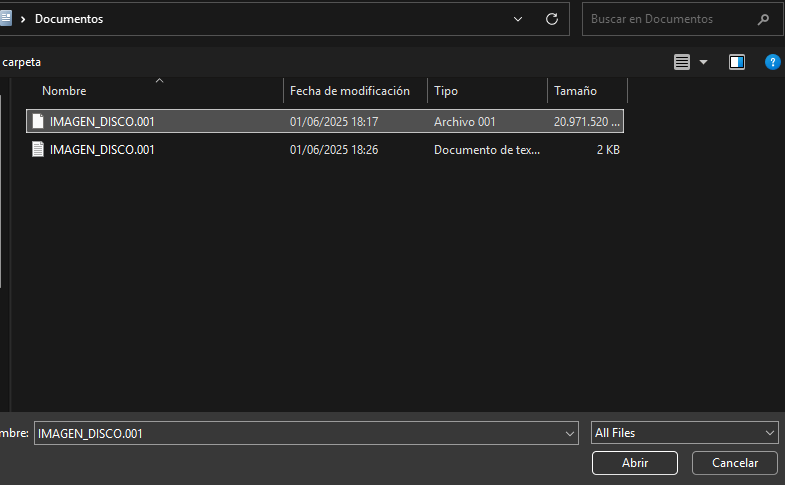

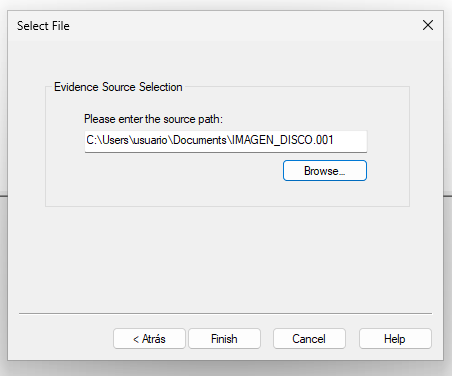

Paso 2: Agregar una imagen como evidencia

1. En FTK Imager, ve a File > Add Evidence Item.

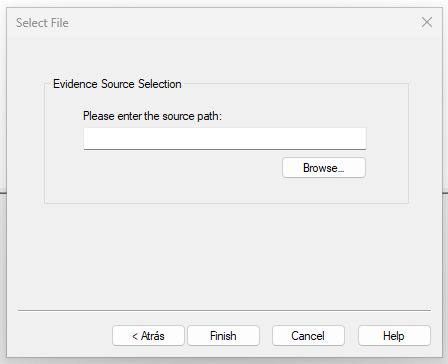

2. Selecciona Image File.

3. Busca el archivo .E01 o .dd que generaste.

4. FTK Imager lo agregará a la vista para poder analizarlo sin alterar su contenido.

Esto es útil para trabajar directamente con la imagen como medio de evidencia sin montarla como disco en el sistema.

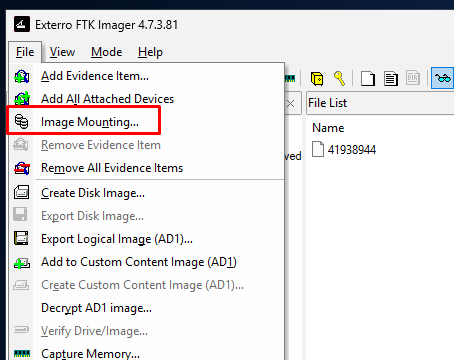

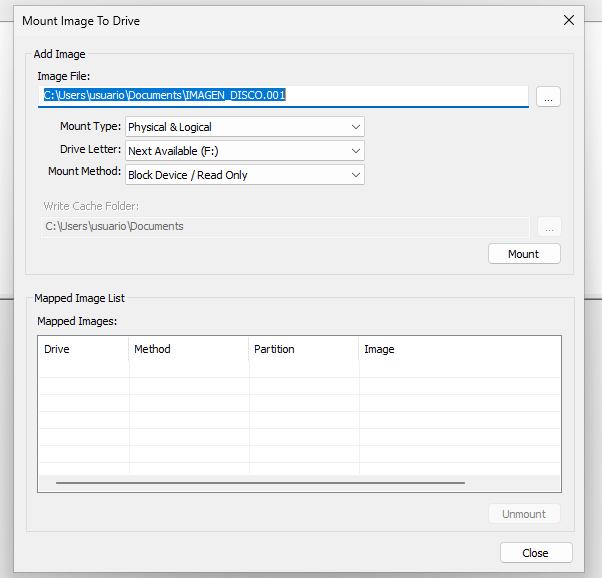

Paso 3: Montar la imagen como unidad en el sistema (opcional)

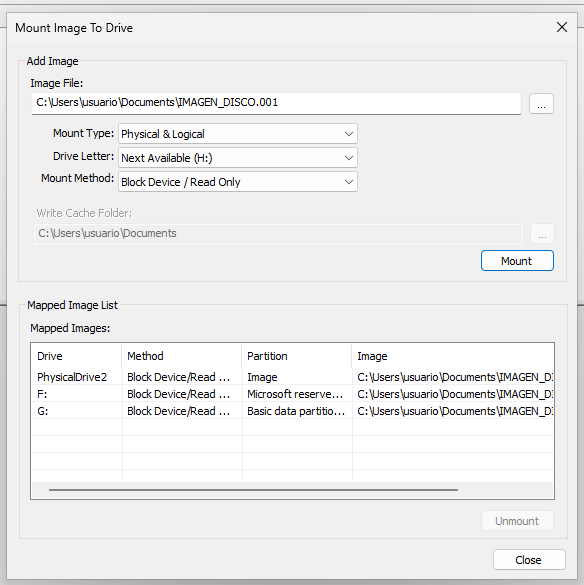

1. En FTK Imager, ve a File > Image Mounting….

2. Selecciona la imagen .e01 o .dd que creaste.

3. Configura la forma de montaje (sólo lectura, asignar letra de unidad, etc.).

- Mount Type (Tipo de Montaje)

- Physical & Logical: Monta tanto la estructura física como las particiones lógicas. Ideal para análisis completos (ver sectores, particiones y archivos).

- Physical Only: Solo monta el disco físico como un bloque completo. Útil para análisis avanzados con herramientas de bajo nivel.

- Logical Only: Solo monta las particiones visibles del sistema de archivos (lo que normalmente verías en el Explorador de Windows).

- Drive Letter (Letra de Unidad)

- Next Available (F:, G:, etc.): Asigna automáticamente la siguiente letra disponible como si fuera un nuevo disco.

- Puedes elegir manualmente una letra específica si prefieres controlarlo tú (útil si haces scripting o documentas procesos).

- Mount Method (Método de Montaje)

- Block Device / Read Only: Monta la imagen como dispositivo de bloque, solo lectura. No hay riesgo de modificar la evidencia original.

- Block Device / Writable: Monta el disco como bloque pero permite escritura. No recomendable si estás haciendo análisis forense, ya que podrías alterar datos.

- File System / Read Only: Monta solo el sistema de archivos en modo solo lectura, más simple pero con acceso directo a carpetas y archivos.

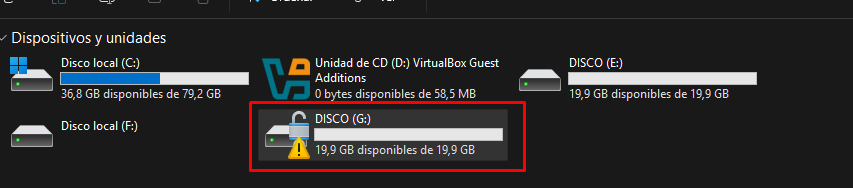

4. Al aceptar, verás que aparece como un nuevo disco en tu sistema, accesible desde el explorador.

Esto permite que otras herramientas (como antivirus, scripts, navegadores de archivos) accedan al contenido como si fuese un disco físico más.

Consejos adicionales

- Siempre guarda la imagen en un disco distinto al que analizas.

- Si ves archivos en rojo, son archivos borrados que aún pueden recuperarse.

- Puedes exportar archivos individuales desde el explorador de FTK Imager.

Conclusión

Crear y montar una imagen con FTK Imager es una de las tareas básicas más importantes en informática forense. Este proceso permite analizar información sin modificarla, manteniendo la cadena de custodia digital. En futuros tutoriales veremos cómo recuperar archivos eliminados y realizar volcados de memoria RAM con esta misma herramienta.